Natolatkom intensywnie korzystającym z Sieci grozi nadciśnienie

13 października 2015, 11:29U młodzieży spędzanie długich godzin w Internecie stwarza ryzyko nadciśnienia. Wśród 134 nastolatków, uznanych przez badaczy ze Szpitala Henry'ego Forda w Detroit za intensywnych użytkowników Internetu, podwyższone ciśnienie występowało u 26 osób.

Kwantowa bramka logiczna na krzemie

6 października 2015, 10:18Na australijskim Uniwersytecie Nowej Południowej Walii (UNSW) powstała pierwsza kwantowa bramka logiczna zbudowana na krzemie. O sukcesie inżynierów poinformowano na łamach Nature.

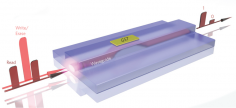

Optyczne układy scalone mogą więcej

29 września 2015, 21:34Naukowcy zbudowali prototyp optycznego układu scalonego mogącego służyć jako pamięć trwała.

Użytkownik coraz cenniejszy

25 września 2015, 10:26Użytkownicy Facebooka generują dla firmy olbrzymie i wciąż rosnące przychody. Witryna eMarketer, która zajmuje się badaniem rynku, informuje, że w roku 2015 Facebook na każdym użytkowniku zarobił o 20% więcej niż rok wcześniej

Poprawiony Firefox

24 września 2015, 12:01W opublikowanej właśnie najnowszej wersji Firefoksa poprawiono 27 błędów, z których 6 pozwalało napastnikowi na przejęcie całkowitej kontroli nad komputerem bez konieczności podejmowania działań przez użytkownika

MRI i drukarka 3D ułatwią operacje kardiochirurgiczne

21 września 2015, 14:27Naukowcy z MIT-u oraz Boston Children's Hospital stworzyli system, który wykonuje rezonans serca pacjenta, a następnie, w ciągu kilku godzin, tworzy za pomocą drukarki 3D realistyczny model organu, który ułatwia kardiochirurgom zaplanowanie operacji

The Dukes - cybernetyczne ramię Moskwy?

17 września 2015, 09:43Przez ostatnie siedem lat rosyjska grupa zajmująca się cyfrowym szpiegostwem - i prawdopodobnie powiązana z rządem w Moskwie - przeprowadziła liczne ataki przeciwko rządom, think tankom i innym organizacjom. Firma F-Secure opublikowała właśnie raport na temat grupy, którą analitycy nazwali "the Dukes".

Problemy europejskich sprzedawców komputerów

9 września 2015, 10:52Pomimo tego, że Windows 10 cieszy się znacznie większym zainteresowaniem niż Windows 7 czy Windows 8 to europejskie sklepy ze sprzętem komputerowym mają spore problemy. Wbrew oczekiwaniom pojawienie się najnowszego OS-u Microsoftu nie pobudziło sprzedaży komputerów

Niezałatany MS Office narażony na poważny atak

9 września 2015, 07:56Cyberprzestępcy atakują dziurę w MS Office, do której poprawkę opublikowano w kwietniu. Ci, którzy jej nie zainstalowali, narażają się na utratę kontroli nad komputerem. Wystarczy bowiem otworzyć odpowiednio spreparowany dokument, by doszło do zainfekowania komputera backdoorem

Intel i TU Delft współpracują nad kwantami

4 września 2015, 16:34Intel i QuTech (Instytut Kwantowy Uniwersytetu Technicznego w Delft) podpisały dziesięcioletnie porozumienie o współpracy. Umowa przewiduje wspólną pracę nad rozwojem technologii kwantowych. Intel zapewni finansowanie w wysokości 50 milionów dolarów oraz odpowiedni sprzęt, powierzchnię biurową i pomoc ekspertów